I. Resumen Ejecutivo: La Integridad Corporativa como Eje de la Gobernanza en Hoteles de Lujo

La hotelería de lujo, caracterizada por su alta discreción y el manejo de bienes de alto valor, enfrenta riesgos de integridad corporativa que trascienden el hurto menor. Las amenazas sistémicas actuales incluyen el fraude sofisticado en adquisiciones (procurement fraud), la manipulación de sistemas de información clave mediante ingeniería social , y, de manera crítica, la colusión interna con el Crimen Organizado Transnacional (TCO) en regiones vulnerables.

El presente análisis valida la criticidad de 15 posiciones dentro de un hotel 5 estrellas, concluyendo que cada una representa un punto de fallo significativo debido a su acceso privilegiado a sistemas, efectivo, datos sensibles (PII), o su capacidad para encubrir actos ilícitos. La integridad del personal en estos roles es, por lo tanto, la base de la gestión de riesgos operacionales y reputacionales.

Respecto a la herramienta de Control de Confianza, el polígrafo se establece como un mecanismo de disuasión y diagnóstico altamente efectivo para filtrar candidatos y empleados en puestos de alta sensibilidad. Sin embargo, la conclusión estratégica corporativa es que su uso debe integrarse en un modelo de control híbrido.

En la mayoría de las jurisdicciones de Latinoamérica y el Caribe, la prueba poligráfica es legal pero voluntaria y, por sí misma, es legalmente insuficiente para constituir una prueba concluyente de mala conducta que justifique la terminación de un contrato laboral. La estrategia corporativa de seguridad moderna debe combinar métodos Exámenes de integridad , tecnología avanzada (Arquitectura de Confianza Cero o Zero Trust), y auditorías forenses continuas para complementar y respaldar la información obtenida a través de la poligrafía.

II. Integridad Corporativa: Marco Teórico y Entorno de Riesgo: Hotelería 5 Estrellas como Objetivo de Alto Valor

2.1. El Entorno de Alta Confianza y Discreción (High-Trust, High-Discretion)

El modelo de servicio de hotelería de lujo se basa intrínsecamente en la confianza y la discreción. Los profesionales de seguridad en este sector deben mantener una presencia vigilante, pero sumamente discreta, para garantizar el confort y la privacidad de los huéspedes de alto perfil. Esta exigencia crea, paradójicamente, un desafío crítico: la necesidad de discreción puede ser explotada por personal deshonesto para realizar actividades ilícitas bajo el manto de la confianza.

El riesgo de integridad se amplifica directamente en función del nivel de acceso y la demanda de secreto. Cuando roles de alta responsabilidad, como el personal de seguridad o los conserjes, se ven comprometidos, la línea de defensa se debilita de manera invisible. Si el personal que está encargado de mantener la discreción se corrompe, no solo se genera una pérdida directa, sino que se facilita un ambiente permisivo para el crimen, lo cual socava el valor principal ofrecido por un hotel 5 estrellas: la seguridad y la privacidad de sus clientes.

2.2. Vectores de Amenaza, Tipología de Fraude y Colusión

Los riesgos financieros y operacionales en la hotelería de lujo son diversos, abarcando desde el fraude interno hasta la complicidad con el crimen organizado.

2.2.1. Fraude Operacional Directo y Financiero

Las formas más comunes de fraude directo incluyen el skimming de efectivo, donde el personal (ej. camareros) omite registrar ventas o utiliza el método del «short ring» para embolsarse la diferencia entre el precio real y el registrado. También se presenta el robo de inventario, que incluye alimentos costosos, licores y suministros. En recepción, el riesgo es el fraude por manipulación de tarjetas de crédito o el procesamiento de transacciones fraudulentas o reembolsos ficticios.

2.2.2. Fraude Fiduciario (Procurement Fraud)

La gestión de la cadena de suministro en un hotel de lujo representa uno de los mayores riesgos de pérdida financiera a través de la corrupción. El Encargado de Compras es un punto focal para el fraude de adquisición, que incluye la duplicación de facturas, la sobrevaloración de bienes y, principalmente, la aceptación de sobornos (kickbacks) de proveedores a cambio de contratos o precios inflados.

Debido a los riesgos financieros excepcionalmente altos, el sector hotelero ha sido clasificado como una prioridad para las inspecciones de auditoría en mercados clave. Esto implica que no solo la pérdida directa de capital es una preocupación, sino que la falta de controles robustos de Procurement puede resultar en sanciones regulatorias y un escrutinio corporativo intensificado. La mitigación de este vector exige tanto la prueba de integridad personal como la automatización de procesos (Procure-to-Pay automation) para limitar la intervención humana discrecional.

2.2.3. Riesgo de Colusión con el Crimen Organizado Transnacional (TCO)

En destinos turísticos de alto tráfico, especialmente en el Caribe, los hoteles de lujo pueden ser utilizados como puntos logísticos y de lavado de activos por organizaciones criminales. Los empleados de confianza pueden ser reclutados o sobornados para facilitar actividades graves:

- Tráfico de Drogas y Contrabando: El personal de logística, seguridad o bares puede colaborar en la entrada y distribución de sustancias ilícitas, aprovechando las deficiencias en la seguridad perimetral.

- Trata de Personas: Existe documentación de casos en los que gerentes y empleados de hoteles han facilitado la trata sexual, ignorando las señales de alerta de las víctimas o, en escenarios más extremos, actuando ellos mismos como facilitadores de los traficantes.

- Fraude Financiero Masivo: Se han documentado casos internacionales donde complejos hoteleros y casinos son utilizados como bases operativas («scam compounds») para el fraude cibernético y esquemas de lavado de dinero a gran escala.

La colusión con TCOs no solo resulta en la pérdida de bienes o dinero, sino que impone un riesgo existencial para la marca, la licencia de operación y la seguridad física de los huéspedes.

III. Integridad Corporativa: Análisis Detallado de Posiciones Neurálgicas (Validación de Puestos Críticos)

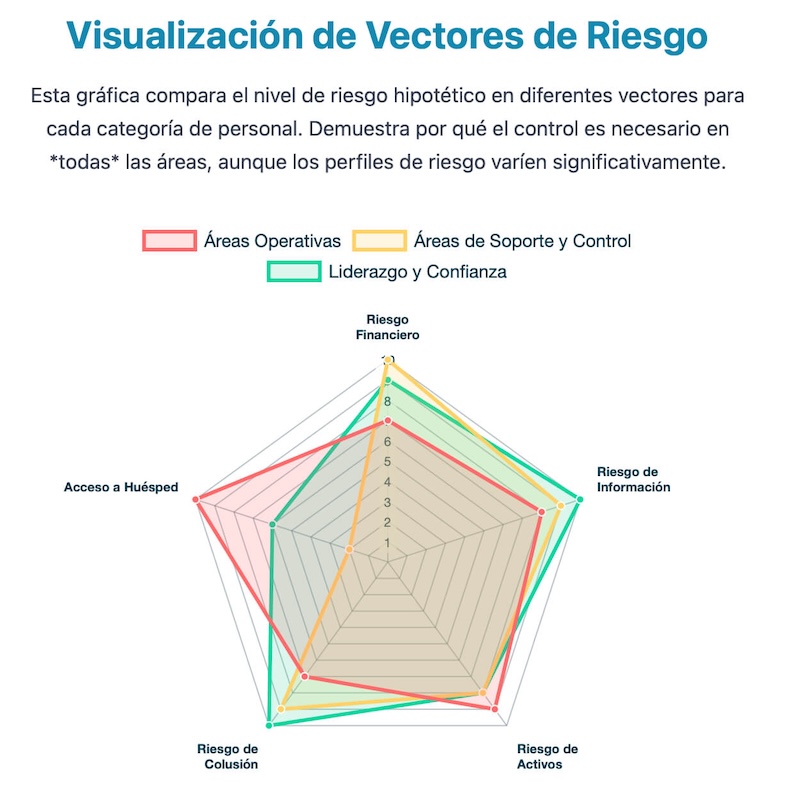

Las 15 posiciones identificadas por la gerencia se agrupan en tres categorías, cada una con un perfil de gestión de riesgo único pero igualmente crítico para la seguridad y la gobernanza del hotel.

3.1. Roles Operacionales y de Interfaz con el Huésped (Front of House)

Recepción (Front Desk, Conserjería)

Esta posición es la convergencia del riesgo físico y el riesgo cibernético. El personal tiene control total sobre la información de identificación personal (PII) y los datos financieros de los huéspedes. Pueden acceder a los sistemas de check-in/out, manipular reservas, y controlar la asignación de habitaciones. Además, tienen acceso a las llaves maestras físicas y electrónicas.

Esto los hace extremadamente vulnerables al fraude por copia de tarjetas y, crucialmente, son el primer objetivo de la ingeniería social. Incidentes de ciberseguridad a gran escala han demostrado que los atacantes a menudo se dirigen al personal de soporte o de recepción para obtener acceso a sistemas privilegiados haciéndose pasar por empleados. Un fallo en el control de confianza del Front Desk abre simultáneamente vectores de ataque de fraude físico y ciberataque.

Camaristas y Personal de Minibar

Tienen acceso diario y sin supervisión directa a los espacios privados de los huéspedes. Aunque el robo de amenities y blancos es crónico y costoso, el riesgo real se centra en el robo de objetos de valor personal, o la facilitación de servicios no reglamentados y potencialmente ilegales dentro de la habitación a través de sobornos. Este tipo de fraude, a menudo denominado micro-robo o robo hormiga, aunque individualmente pequeño, genera una pérdida sistémica significativa en los costos operativos.

Personal de Bares, Picanas y Áreas Sociales

Estas áreas manejan grandes volúmenes de efectivo y licor de alta gama. El riesgo es triple: 1) Skimming de efectivo (el «short ring»). 2) Robo de inventario de bebidas costosas. 3) Colusión con el crimen organizado para la venta de sustancias ilícitas o la promoción de servicios ilegales a turistas en ambientes de ocio. Un incidente de venta de drogas en un hotel 5 estrellas no solo conlleva pérdidas financieras y legales, sino un daño reputacional catastrófico que destruye la percepción de seguridad de lujo ofrecida a los clientes VIP.

Personal del Spa / Gimnasio

Los huéspedes dejan objetos de valor (celulares, billeteras) en casilleros o áreas comunes mientras reciben servicios. Aunque la vigilancia es habitual, el personal tiene contacto directo con pertenencias en un momento de descuido del huésped, facilitando el robo o la manipulación.

Personal de Objetos Perdidos

Tienen la custodia de pertenencias olvidadas, que a menudo incluyen tecnología de alto valor, joyas o grandes sumas de dinero. A pesar de ser un servicio basado en la honestidad, la apropiación indebida o el mal manejo de estos artículos es un riesgo latente, que requiere una integridad incuestionable en el proceso de documentación y resguardo.

3.2. Roles de Soporte Crítico y Control Financiero (Back of House)

Encargado de Compras del Hotel

Esta posición posee autoridad crítica sobre la erogación de fondos y la relación con la base de proveedores, siendo un objetivo prioritario para el fraude fiduciario. El riesgo principal es la corrupción a gran escala: recibir sobornos (kickbacks), aprobar precios inflados o crear transacciones ficticias. El volumen de transacciones y el acceso al presupuesto convierten a este rol en un punto vulnerable que requiere segregación de funciones y automatización tecnológica para mitigar el riesgo de malversación de fondos.

Personal de Almacén y Logística

Controlan la custodia física, el acceso y la distribución del inventario (alimentos, licores, suministros). El riesgo se centra en el robo de inventario, la fuga de mercancía y la manipulación de registros de entrada/salida para encubrir desvíos, lo cual puede facilitar el contrabando o el desvío de bienes de la empresa.

Personal de Auditoría Nocturna/Contabilidad

Manejan el cierre contable diario y acceden a los sistemas financieros críticos. La vulnerabilidad reside en la capacidad de manipular cifras, desviar fondos, o crear transacciones ficticias o ajustes de balances (arqueos) para ocultar fraudes preexistentes.

3.3. Roles de Liderazgo Estratégico y Acceso a la Infraestructura

Jefe de Seguridad y/o Gerente de Riesgos

Esta posición es la cúspide del control de riesgos operacionales. Requiere una integridad incuestionable, ya que un líder corrupto puede supervisar la corrupción dentro de su propio equipo, manipular o encubrir incidentes, y facilitar la infiltración de TCOs. Un fallo en este control de confianza representa un riesgo existencial, comprometiendo todo el programa de seguridad y la capacidad del hotel para responder a amenazas internas y externas.

Técnicos de Sistemas (IT)

Tienen acceso de administrador a toda la infraestructura tecnológica del hotel: sistemas de gestión de propiedades (PMS), bases de datos de huéspedes, redes, sistemas de llaves electrónicas y CCTV. Su acceso sin control y sin trazabilidad representa un riesgo de catástrofe informática. Un técnico de sistemas corrupto puede filtrar la información más sensible (incluyendo PII) o facilitar ataques de ransomware desde dentro de la red. La necesidad de acceso privilegiado para mantenimiento debe ser estrictamente gestionada mediante políticas de Confianza Cero.

Personal de CCTV (Cámaras de Vigilancia)

El personal de vigilancia tiene acceso al registro visual de cualquier ilícito. El riesgo primario es la colusión, donde el empleado borra, manipula o desvía grabaciones para encubrir actos propios o de terceros (internos o TCOs). Su control de confianza es esencial para asegurar la validez de la evidencia forense.

Cajeros Generales (Caja Fuerte Principal)Son responsables del parqueo y el resguardo físico de grandes cantidades de efectivo. El riesgo es directo: desfalco, robo o manipulación de ingresos.

La siguiente tabla resume la criticidad de las posiciones y su vinculación con los riesgos sistémicos, incluyendo la amenaza de colusión con TCOs:

Matriz de Riesgo Integridad y Exposición a Amenazas Transnacionales (TCO)

| Posición Crítica | Tipo de Acceso/Poder | Vectores de Colusión TCO | Mitigación Estructural Clave |

| Jefe de Seguridad | Control de Procedimientos y Vigilancia | Encubrimiento, logística de entrada/salida (Contrabando), Venta de Información. | Controles Cruzados (Zero Trust en Acceso a Datos de Incidentes). |

| Recepción/Conserjería | PII de Huéspedes, Llaves, Asignación de Salas | Facilitación de acceso (Trata, Narcotráfico), Venta de Datos (Fraude). | Autenticación Multifactor (MFA), Monitoreo de Transacciones. |

| Personal de Bares/Picanas | Contacto Directo con Huéspedes/Ocio | Venta o Facilitación de Drogas/Servicios Ilegales. | Auditoría Forense de POS e Inventario, Pruebas de Integridad Actitudinal. |

| Encargado de Compras | Autoridad Financiera y Proveedores | Lavado de Activos, Sobornos por Sobreprecio (Corrupción). | Automatización Procure-to-Pay (P2P) y Segregación de Deberes. |

| Técnicos de Sistemas (IT) | Acceso de Administrador/Infraestructura | Venta de PII, Facilitación de Ransomware. | Acceso Just-in-Time y Registro Completo de Sesiones. |

IV. Integridad Corporativa: El Polígrafo en el Control de Confianza, como estrategia corporativa: Contexto Legal y Uso Táctico

4.1. Marco de Cumplimiento Legal en Latinoamérica (Énfasis en Voluntariedad)

El uso del polígrafo en el sector privado latinoamericano opera bajo una premisa fundamental: el consentimiento. En numerosos países de la región, la aplicación de la prueba poligráfica es legalmente válida siempre y cuando el candidato o empleado otorgue su consentimiento informado y por escrito. Esta voluntariedad protege el derecho fundamental a la dignidad y a la no autoincriminación del trabajador.

La jurisprudencia comparada y las regulaciones internacionales, como la Ley de Protección del Empleado contra la Prueba del Polígrafo (EPPA) de Estados Unidos, ejercen una influencia notable. Aunque la EPPA prohíbe el uso generalizado de la prueba en el sector privado (con excepciones estrictas para firmas de seguridad o investigaciones de pérdidas económicas específicas), este marco establece un estándar ético y de derechos laborales.

La principal vulnerabilidad legal en el uso del polígrafo en Latam radica en la voluntariedad. Si la prueba, aunque formalmente aceptada por el empleado, se utiliza como una condición de facto para el mantenimiento del empleo o si existe coerción implícita (ej. presión para que el empleado acepte la prueba periódica), el resultado podría ser considerado nulo en un tribunal laboral. Esto transforma la prueba de una herramienta de control a un riesgo legal si no se maneja con la máxima transparencia y respeto a los derechos del examinado.

4.2. La Insuficiencia del Polígrafo como Prueba Única para Despido Justificado

Aunque las empresas especializadas reportan una alta precisión en la poligrafía (cercana al 95%-98% según algunas fuentes), existe una controversia científica persistente sobre su fiabilidad, especialmente respecto a los riesgos de diagnósticos incorrectos (falsos positivos o falsos negativos).

En el ámbito laboral, el resultado del polígrafo no puede utilizarse como la única base para una terminación laboral justificada. El derecho laboral, incluyendo jurisdicciones como la República Dominicana , establece que la carga de la prueba para demostrar la justa causa de un despido recae en el empleador.

El polígrafo es clasificado por la jurisprudencia como una herramienta de investigación que puede ayudar al empleador a «estrechar la búsqueda de candidatos para promoción o investigación» , o a iniciar procesos de auditoría, pero no como una evidencia concluyente. De hecho, los principios constitucionales como el pro homine sugieren que cualquier interpretación que ponga en riesgo los derechos humanos fundamentales del trabajador debe ser evitada, lo que restringe el carácter eliminatorio de la prueba.

Por lo tanto, si un empleado falla el examen, la estrategia de gestión de riesgos no debe ser el despido inmediato, sino el inicio de una investigación forense (auditoría de sistemas, revisión de inventarios, análisis de CCTV) para obtener la prueba material que sí es admisible en un tribunal laboral.

V. Integridad Corporativa: Estrategia Integral de Mitigación de Riesgos (Modelo de Confianza Cero Híbrida)

La dependencia exclusiva en la honestidad del individuo, evaluada mediante pruebas singulares como el polígrafo, es legalmente precaria y metodológicamente incompleta. La mitigación efectiva del riesgo de integridad requiere adoptar una filosofía de Control de Confianza Cero (Zero Trust), donde la estructura y la tecnología complementan la evaluación personal.

5.1. Reforzamiento de la Due Diligence y Antecedentes Forenses

Para las posiciones de mayor acceso (Front Desk, Finanzas y Liderazgo), se requiere una verificación de antecedentes que vaya más allá del historial penal básico. El cribado debe enfocarse en historiales de fraude financiero, robo y vínculos laborales sospechosos. En roles de alta exposición (Jefe de Seguridad, Compras), donde el riesgo de colusión con TCOs es elevado, la verificación de antecedentes debe ser profunda y periódica, ya que la corrupción no siempre ocurre antes de la contratación.

5.2. Implementación de Controles Tecnológicos y de Proceso (Zero Trust Enterprise)

La filosofía Zero Trust se basa en el principio de «nunca confiar, siempre verificar» y es crucial para roles con acceso a la infraestructura.

- Arquitectura Zero Trust para TI y CCTV: El acceso a los sistemas críticos (servidores, bases de datos de huéspedes, grabaciones de seguridad) para Técnicos de Sistemas y Personal de CCTV debe ser granular, basado en la necesidad del momento (Just-in-Time Access), y utilizar Autenticación Multifactor (MFA). Cualquier sesión que involucre el acceso a la infraestructura (SSH/RDP) debe ser grabada y auditada, garantizando que un empleado con acceso privilegiado no pueda actuar maliciosamente sin dejar un rastro forense irrefutable.

- P2P Automation para Compras: Para combatir el fraude de adquisición, es indispensable utilizar soluciones de Procure-to-Pay automatizadas que segmenten el proceso y reduzcan la oportunidad de sobornos y sobreprecios. Estos sistemas fuerzan la segregación de deberes y requieren aprobación gerencial para transacciones anómalas, limitando la discreción del Encargado de Compras.

- Controles de Inventario y POS: El uso de sistemas de Punto de Venta (POS) avanzados que exigen la aprobación de un supervisor para ventas anuladas o registradas a cero, previene el skimming y el fraude en bares y recepción. El monitoreo constante de inventario es la principal defensa contra la fuga de mercancía en Almacén.

La siguiente matriz detalla la aplicación del modelo híbrido a las funciones neurálgicas:

Modelo Híbrido de Control de Confianza por Función Neurálgica

| Categoría de Posición | Control de Integridad (Persona) | Control de Proceso (Sistema) | Detección de Incidentes (Forensic) |

| Liderazgo Estratégico (Seguridad, Gerencia) | Polígrafo periódico voluntario; Evaluación Psicológica. | Zero Trust, Segregación de Deberes. | Auditoría forense de comunicaciones y activos. |

| Soporte Financiero (Compras, Contabilidad) | Pruebas de Integridad | P2P Automation, Auditoría continua de proveedores/facturas. | Monitoreo de KPI de Fraude, Análisis de anomalías transaccionales. |

| Operaciones/Acceso a Datos (Recepción, IT, CCTV) | Polígrafo pre-empleo/post-incidente (Voluntario). | Acceso Just-in-Time, MFA, Registro de Sesiones. | Vigilancia constante, Alertas de acceso a datos PII. |

| Operaciones/Acceso Físico (Camaristas, Minibar) | Pruebas de Integridad (Pre-empleo). | Auditoría de inventario diaria (Minibar), conteo de blancos. | Cámara de seguridad en pasillos/almacenes. |

Integridad Corporativa: 🤝 Conclusión y Propuesta de Valor como estrategia corporativa.

En LINES OF TRUTH la identificación precisa de las Posiciones Neurálgicas no es el final, sino el inicio de una estrategia robusta de protección. Las posiciones en Recepción, CCTV, Compras y aquellas con acceso a huéspedes y pertenencias son los puntos de vulnerabilidad crítica que pueden costar millones en pérdidas financieras, daños a la marca y pleitos legales.

Nuestra propuesta de valor es simple:

«Ofrecemos la implementación de un Programa Integral de Control de Confianza adaptado a la alta sensibilidad de su hotel de 5 estrellas. A través de la Evaluación Poligráfica, garantizamos que el personal que ocupa estas posiciones neurálgicas (desde camaristas hasta jefes de compras) posee la integridad, moralidad y honestidad requeridas. Convertimos sus puntos débiles en su mayor fortaleza, asegurando que cada nuevo contrato y cada empleado clave sea un activo confiable, protegiendo así el patrimonio, la información y la reputación de su prestigiosa marca hotelera.»

¿El resultado? Una reducción medible en robos, fraudes y colusión interna, transformando el costo de seguridad en una inversión estratégica corporativa en confianza y tranquilidad.

MIRA CASO REAL RED DE ROBO HOTELERA:https://youtu.be/e_db6zCZmEM

LEE MÁS SOBRE EL CASO REAL RED DE ROBO HOTELERA: https://linesoftruth.com/httpslinesoftruth-seguridad-hotelera-robo/